相互TLSの設定

安全な発注書cXML送信を確保するためにmTLSを設定する方法を学びます。

はじめに

Mutual TLS ( mTLS )を使用すると、秘密鍵を使用してCoupaの顧客との間で認証を行うことができ、あなたと顧客の両方があなた自身であることを確認できます。両方のTLS証明書内の情報も、追加の検証を提供します。

MTLSを設定して、安全な発注書cXML送信を確保することができます。

ワクチンの仕組み

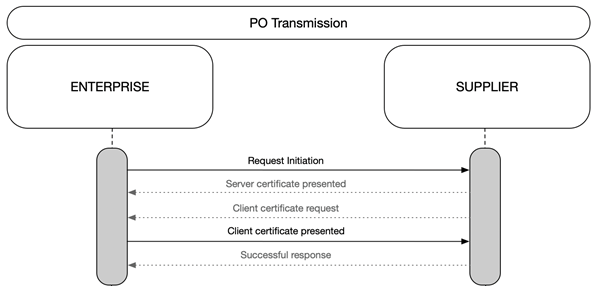

相互TLSの仕組み

Mutual TLS ( mTLS )を使用すると、クライアントはmTLSハンドシェイククライアント証明書要求 メッセージをサーバーに送信します。証明書要求メッセージには、サーバーが信頼する証明書を発行する際の識別名のリストが含まれます。Coupaクライアントに、独自の証明書で応答するように指示します。

クライアントはクライアント証明書メッセージを提示します。これには、証明書要求メッセージに記載されている識別名の1つに関連するクライアントの証明書が含まれます。

証明書要求メッセージを送信し、応答を受信した後、サーバーはクライアントの証明書を検証します。検証が成功すると、サーバーはクライアントを認証しました。

相互TLSをセットアップ

Coupaの顧客は、あなたが使用するためにMutual TLS ( mTLS )をサポートする必要があります。

- Mtls証明書をダウンロードします。下のmTLS証明書のセクションを参照してください。

- サーバーでmTLSを有効にして、クライアント( Coupa )との接続をネゴシエートします。

Apache 2 Webサーバーを使用した相互TLSの使用例:

- クライアントのルート証明書を取得します。ハンドシェイクの相互TLS部分では、サーバー(リスナー)は、サーバーが信頼するルート識別名をクライアント( Coupa )に送信します。次いで、クライアントは、一致する証明書/中間証明書バンドルで応答する。

開始/終了証明書の行を含む証明書を、Webサーバー上のファイルにコピーします。- 証明書ファイルには

、cxml-supplier.coupahost.com.pemまたは類似の名前を使用します。

- Webサーバーを設定します。設定後、Webサーバーは相互TLSを使用して、クライアント( Coupa )が自身を識別するためにX.509証明書を提供する必要があります。

Apache Webサーバーを使用した例。これらのApache 2.4ディレクティブでは、クライアントが相互TLSをサポートする必要があります。特定のディレクトリ、またはすべての着信接続に適用できます。

- SSLVerifyClientが必要です

- SSLVerifyDepth 3

- SSLCACertificateFile/etc/apache 2/conf/intermediate.pem

IIS、F 5、Nginx、その他のWebサーバーには、異なるが同様の手順が適用されます。

- アクセス制御にクライアントのIDを使用して、クライアントのアクセス制御を構成します。

Apacheを使用したこの例は、特定のディレクトリに適用されます。

- SSLライブラリは、クライアントの証明書からの情報を使用して環境変数を作成するように設定されています。

- クライアントの一般名( CN )がチェックされ、Coupaシステムであることが確認されます。

<Location />

SSLOptions + StdEnvVars

<RequireAny>

必須expr %{SSL_CLIENT_S_DN_CN} == "cxml-supplier.coupahost.com"

</RequireAny>

</Location>

- Coupaの顧客と協力して、CoupaインスタンスのサプライヤーレコードでmTLSを有効にします。

mTLS証明書

FAQとトラブルシューティング

質問はまだありません。