Gegenseitiges TLS einrichten

Erfahren Sie, wie Sie mTLS einrichten, um eine sichere cXML-Übertragung von Bestellungen zu gewährleisten.

Einleitung

Gegenseitiges TLS (mTLS) ermöglicht die Authentifizierung zwischen Ihnen und Ihrem Coupa-Kunden durch die Verwendung von privaten Schlüsseln, um sicherzustellen, dass sowohl Sie als auch Ihr Kunde der sind, für den Sie sich ausgeben. Die Informationen in beiden TLS-Zertifikaten bieten auch eine zusätzliche Überprüfung.

Sie können mTLS einrichten, um eine sichere cXML-Übertragung der Bestellung zu gewährleisten.

So funktioniert es

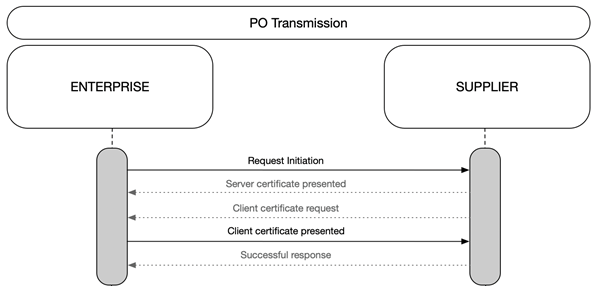

So funktioniert gegenseitiges TLS

Wenn Sie Mutual TLS (mTLS) verwenden, sendet der Client die mTLS Handshake Client Certificate Request Nachricht an den Server. Die Zertifikatanforderungsnachricht enthält eine Liste der ausgezeichneten Namen der ausstellenden Zertifikate, denen der Server vertraut. Es weist den Coupa-Client an, mit einem eigenen Zertifikat zu antworten.

Der Client zeigt die Client-Zertifikat-Nachricht an. Es enthält das Zertifikat des Kunden, das mit einem der in der Zertifikatanforderungsnachricht aufgeführten Distinguished Names verknüpft ist.

Nach dem Senden der Zertifikatsanforderungsnachricht und dem Empfang einer Antwort überprüft der Server das Zertifikat des Clients. Wenn die Verifizierung erfolgreich ist, hat der Server den Client authentifiziert.

Gegenseitiges TLS einrichten

Ihr Coupa-Kunde muss Mutual TLS (mTLS) unterstützen, damit Sie es verwenden können.

- Downloaden Sie die MTLS-Zertifikate. Siehe den Abschnitt mTLS-Zertifikate unten.

- Aktivieren Sie mTLS auf Ihrem Server, um die Verbindung mit dem Client (Coupa) auszuhandeln.

Beispiel für die Verwendung von gegenseitigem TLS mit dem Apache2-Webserver:

- Holen Sie sich das Stammzertifikat für den Client. Während des gegenseitigen TLS-Teils des Handshakes sendet der Server (Ihr Zuhörer) dem Client (Coupa) den Root Distinguished Name, dem der Server vertraut. Der Client antwortet dann mit einem passenden Zertifikat/Zwischenzertifikat-Bundle.

- Kopieren Sie das Zertifikat, einschließlich der

ANFANGS-/Endzertifikatszeilen, in eine Datei auf Ihrem Webserver. - Verwenden Sie den

Namencxml-supplier.coupahost.com.pem oder ähnlich für die Zertifikatsdatei.

- Konfigurieren Sie Ihren Webserver. Nach der Konfiguration verwendet Ihr Webserver Mutual TLS, um zu verlangen, dass der Client (Coupa) sein X.509-Zertifikat bereitstellt, um sich zu identifizieren.

Beispiel mit dem Apache-Webserver. Diese Apache 2.4-Richtlinien erfordern, dass der Client Mutual TLS unterstützt. Sie können auf bestimmte Verzeichnisse oder auf alle eingehenden Verbindungen angewendet werden:

- SSLVerifyClient erforderlich

- SSLVerifyDepth 3

- SSLCACertificateFile /etc/apache2/conf/intermediate.pem

Für IIS, F5, Nginx und andere Webserver gelten andere, aber ähnliche Anweisungen.

- Konfigurieren Sie die Client-Zugriffskontrolle, indem Sie die Client-Identität für die Zugriffskontrolle verwenden.

Dieses Beispiel mit Apache wird auf ein bestimmtes Verzeichnis angewendet.

- Die SSL-Bibliothek ist so eingestellt, dass Umgebungsvariablen mit Informationen aus dem Zertifikat des Clients erstellt werden.

- Der Common Name (CN) des Kunden wird überprüft, um sicherzustellen, dass es sich um ein Coupa-System handelt.

<Location />

SSLOptions +StdEnvVars

<RequireAny>

Require expr %{SSL_CLIENT_S_DN_CN} == "cxml-supplier.coupahost.com"

</RequireAny>

</Location>

- Arbeiten Sie mit Ihrem Coupa-Kunden zusammen, um mTLS in Ihrem Lieferantendatensatz in seiner Coupa-Instanz zu aktivieren.

mTLS-Zertifikate

FAQ und Fehlerbehebung

Noch keine Fragen!